Che cos’è una rete informatica?

Che si tratti di pochi computer in una casa o di centinaia di computer in un’azienda, oggi la comunicazione tra computer non è più un problema grazie alle reti informatiche. Ma che cos’è una rete informatica? E quali sono le reti informatiche più diffuse?

Una rete informatica, o rete di computer che dir si voglia, è un insieme di dispositivi hardware e software collegati l’un l’altro che, attraverso appositi canali di comunicazione, permettono di scambiarsi risorse, dati o informazioni.

Una rete informatica, o rete di computer che dir si voglia, è un insieme di dispositivi hardware e software collegati l’un l’altro che, attraverso appositi canali di comunicazione, permettono di scambiarsi risorse, dati o informazioni.

In una rete di computer i dispositivi che generano, instradano e terminano i dati sono chiamati nodi della rete. I nodi della rete possono includere host come PC, telefoni, server e altri dispositivi di rete quali switch, modem e router. Si può dire che due di questi dispositivi sono collegati in rete quando un dispositivo è in grado di scambiare informazioni con l’altro dispositivo, indipendentemente dal fatto se essi abbiano o meno una connessione diretta tra loro.

Le reti di computer supportano una innumerevole quantità di applicazioni e servizi come l’accesso al World Wide Web, l’uso condiviso di server, stampanti e fax, l’uso di applicazioni di posta elettronica e/o di messaggistica istantanea, e molto altro ancora.

Per quanto riguarda le tipologie di reti, le reti informatiche possono differire nel mezzo di trasmissione utilizzato per trasportare i loro segnali, nei protocolli di comunicazione usati per organizzare il traffico della rete, nella dimensione della rete stessa, nonché nella topologia o nell’intento organizzativo della rete da creare.

Tipi di rete

Le connessioni tra i dispositivi di una rete vengono abitualmente stabilite utilizzando o un cavo di rete o una rete wireless. A seconda però della dimensione della rete, di solito è possibile distinguere fra tre principali tipologie di rete:

- le LAN, dall’acronimo inglese di Local Area Network, in italiano rete in area locale. Una rete di questo tipo si crea, in genere, all’interno di un’area piuttosto circoscritta come, ad esempio, una casa, una scuola o un ufficio. Mediante la creazione di una rete di questa particolare tipologia si vogliono solitamente condividere determinate risorse hardware, come per esempio una stampante o un semplice scanner, o risorse software, come documenti o file di qualsiasi tipo. In questo caso le informazioni viaggiano all’interno della rete attraverso un apposito cavo Ethernet;

- le MAN, dall’acronimo inglese di Metropolitan Area Network, in italiano rete metropolitana. Quando le informazioni devono raggiungere distanze più grandi ed essere condivise su aree quali un’intera città o ancor di più, è evidente che non basta più un cavo proprietario, poiché questo non può attraversare aree non proprie, se non dietro apposita autorizzazione. Occorre, allora, appoggiarsi alle reti che sono già di dominio pubblico, proprio come la rete telefonica. La rete telefonica raggiunge infatti la quasi totalità degli edifici esistenti e può quindi collegare diverse reti locali, formando così una rete più ampia detta comunemente MAN;

- e le WAN, dall’acronimo inglese di Wide Area Network, in italiano rete geografica. Questa tipologia di rete può estendersi fino a comprendere città, nazioni, o addirittura interi continenti, connettendo insieme sia LAN che MAN. Fra tutte le WAN esistenti, quella più grande e al tempo stesso più importante prende il nome di Internet.

Topologia di rete

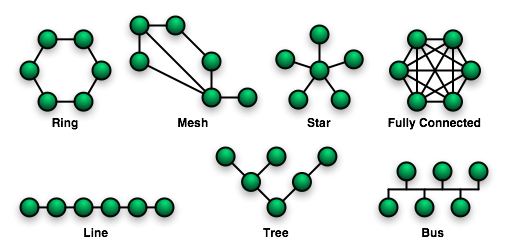

Per topologia di rete (anello, maglia, bus, stella, albero) si intende il grafo (cioè il modello geometrico) della disposizione logica o fisica dei nodi e dei link.

Gli elementi fondamentali sono i nodi e i rami.

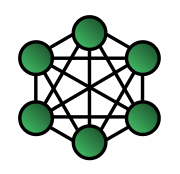

Topologia di rete – Maglia completamente connessa

In questo modello tutti i nodi sono collegati con gli altri, quindi ogni computer riesce a raggiungere qualsiasi altro computer con una solo tratta.

Infatti la comunicazione è in entrambi i sensi (trasmissione e ricezione).

Questo garantisce massima velocità e massima tolleranza agli errori, ma d’altra parte è complessa da realizzare, è costosa sia per la realizzazione sia per la gestione e presenta ridondanza massima per il numero di rami necessari.

Pertanto, questa topologia di rete, resta più una disposizione teorica che pratica.

La relazione tra il numero di nodi e i rami e di tipo quadratico e la formula che li lega è la seguente:

- R=N*(N-1)/2

Quindi ad esempio con 4 nodi ho R=4*3/2=6 rami.

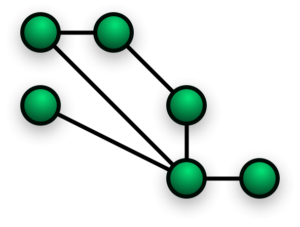

Topologia di rete – Maglia (mesh) parzialmente connessa

Le reti parzialmente magliate parzialmente collegano un sottoinsieme di nodi.

Questa topologia risulta meno complessa della precedente ed è robusta ai guasti in quanto c’è sempre un percorso alternativo per arrivare ad un nodo, a meno che non rimanga completamente isolato.

Questa topologia di rete a maglia parziale è flessibile, con una ridondanza media ed è meno complessa e costosa della precedente.

È la più usata nelle reti geografiche quando presenta un numero di nodi non eccessivo e quando si ha bisogno di un sistema affidabile.

La relazione tra i nodi e i rami è la seguente:

- (N-1)<R<N*(N-1)/2

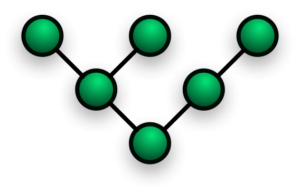

Topologia di rete – Albero (lineare complessa)

Nella topologia ad albero il nodo padre o nodo radice (root) è collegato a tutti i suoi nodi figli o foglie (foglia=leaf). Ogni figlio può essere anche padre, quindi la topologia si ripete in maniera ricorsiva.

Nella topologia di rete ad albero si raggiunge ogni nodo con un solo percorso, quindi la ridondanza è pari a zero.

I costi sono contenuti e ha complessità minore rispetto alle altre, ma la tolleranza ai guasti è inesistente, infatti se si interrompe un collegamento con un nodo padre tutta la sua discendenza risulta isolata.

Addirittura se il nodo di origine non funziona si interrompe tutto il collegamento.

La relazione tra i rami e i numeri di nodi è lineare ed è la seguente:

- R=N-1

Quindi se ho ad esempio 9 nodi allora i rami saranno R=9-1=8.

Topologia di rete – Stella (lineare complessa)

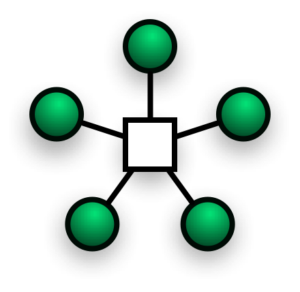

Nella topologia a stella i computer (nodi figli, spoke) sono connessi ad un componente centrale (nodo padre) che può essere un hub oppure uno switch.

Quindi il nodo centrale gestisce le funzionalità della rete, in quanto ogni nodo della stella per comunicare con un altro nodo deve inviare il messaggio al nodo centrale che provvederà a smistarlo. La ridondanza è zero.

Questa topologia di rete è molto affidabile, infatti se si guasta un collegamento, gli altri continuano a funzionare. Il problema sorge quando a non funzionare è l’hub/switch. Inoltre ci possono anche essere problemi di sovraccarico dell’hub nei momenti di intenso traffico.

Anche in questo caso la relazione tra i nodi e i rami è di tipo lineare:

- R=N-1

La configurazione a stella è tra le più comuni.

Si possono collegare più reti a stella tra loro collegando gli hub, creando la topologia a stella estesa. Difatti è una rete facilmente espandibile.

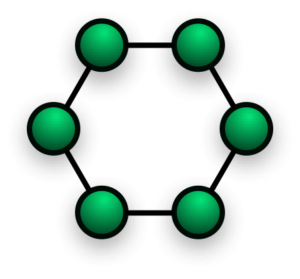

Reti ad anello (ring, lineare semplice)

La topologia di rete ad anello utilizza un sistema di comunicazione, molto semplice da realizzare, richiuso su se stesso. Sono un tipo di comunicazione punto-punto dove non ci sono nodi terminali, ma i nodi sono disposti concettualmente a forma di cerchio.

Ogni apparato è connesso con il precedente da cui riceve il messaggio e con il successivo a cui trasmettere il messaggio se la topologia è unidirezionale.

Ma può essere anche bidirezionale ed in questo caso chi riceve il messaggio può anche trasmetterlo al precedente.

La topologia ad anello di tipo unidirezionale è molto sensibile ai guasti, infatti se un collegamento non funziona, allora è compromessa tutta la rete.

Nell’anello bidirezionale invece consente di poter recuperare più facilmente un guasto, in quanto segue l’altra direzione. Inoltre, un computer che non funziona viene escluso dall’anello, consentendo agli altri di poter continuare.

Quelle bidirezionali sono molto diffuse grazie all’alta tolleranza ai guasti.

Questa tipologia di rete consente di ottimizzare l’usa della banda inviando i pacchetti in un senso o nell’altro in modo da evitare congestioni.

La relazione tra i nodi è di tipo lineare dove il numero dei rami è uguale al numero dei nodi:

- R=N

Un fattore contro è l’espandibilità della rete infatti per aggiungere un nodo occorre interrompere il funzionamento dell’intera struttura.

Le reti WAN talvolta utilizzano una struttura ad anello.

Token ring

Nella topologia di rete ad anello il metodo utilizzato per trasmettere i dati è basato sul concetto di TOKEN (gettone).

Infatti, è molto diffusa l’implementazione Token Ring dove uno dei nodi funge da ‘monitor’.

Il token (insieme di bit) si trasferisce da un computer al successivo finché non raggiunge il computer che vuole trasmettere. Appena raggiunge il computer il token aggiunge i dati e gli indirizzi del destinatario e del mittente. Dopo aver aggiunto queste informazioni lo rinvia lungo l’anello. Quando il messaggio arriva al destinatario esso restituisce un messaggio di conferma e ricrea un nuovo token se necessario per trasmettere messaggi nella rete.

Per evitare che un pacchetto continui a girare all’infinito il monitor rileva se c’è qualcosa che non funziona.

Topologia di rete – Bus

Nella topologia a bus tutti i nodi sono collegati ad un canale trasmissivo comune, detto bus.

Sono tra le più semplici da realizzare e il bus (cioè il cavo) trasporta i segnali elettrici da un computer ad un altro. Solo un computer alla volta può inviare i dati e quindi se il numero di computer è elevato il tempo di attesa è lungo.

Alle estremità del cavo si pongono dei terminatori che assorbono eventuali dati non ricevuti, consentendo l’invio di altri dati.

Questa struttura è molto scalabile in quanto consente di aggiungere facilmente i nodi.

Chiaramente un’interruzione del cavo rende inutilizzabile l’intera rete.

Una topologia di rete a BUS può essere espansa.

Questa topologia può trovare applicazione nelle reti ETHERNET.

Per chi volesse approfondire gli argomenti può consultare il link su wikipedia topologie di rete.

Considerazioni

La topologia scelta per le reti locali è quella ad anello o bus ma anche a stella estesa. Quest’ultima infatti è formata da più reti a stella uniti tra loro e garantisce una maggior tolleranza ai guasti (fault-tolerance). Se si guasta un canale non si compromette dunque tutta la rete. Inoltre, garantisce anche flessibilità ed espandibilità. Ma il numero di cavi può essere eccessivo, rispetto alla topologia a bus o ad anello.

Per le reti WAN si utilizza una topologia a maglia parziale che è da preferire rispetto a quella ad albero. Talvolta si utilizza anche la topologia ad anello.

Spesso nel creare una rete si utilizzano topologie miste, dove ad esempio più strutture a stella sono collegate tra di loro per formare una struttura ad anello.

La commutazione

La commutazione è la ricerca di un percorso sulla rete per fare in modo che le informazioni inviate dal mittente arrivino al destinatario.

La commutazione può essere di circuito o di pacchetto.

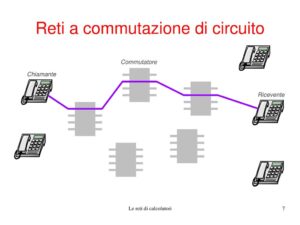

Nella commutazione di circuito prima di poter cominciare una comunicazione bisogna stabilire un percorso fisico tra gli interlocutori attraverso le centrali di commutazione; possono esserci problemi per stabilire la comunicazione (segnale di occupato) ma, una volta stabilita, le informazioni viaggiano senza altri problemi, in ordine e seguendo sempre lo stesso percorso (il percorso però può essere diverso da una chiamata all’altra). Il sistema telefonico attuale usa la commutazione di circuito.

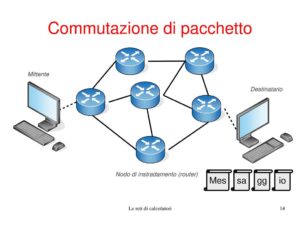

Nella commutazione di pacchetto il messaggio da trasmettere viene suddiviso in pacchetti; ogni pacchetto deve contenere l’indirizzo del destinatario e del mittente; la ricerca del percorso da seguire deve essere fatta per ogni pacchetto; ogni pacchetto può seguire un percorso diverso dagli altri pacchetti e arrivare in ordine diverso da quello di invio (o anche non arrivare); a destinazione i pacchetti vengono riordinati e il messaggio ricomposto.

La commutazione di circuito tiene occupata la banda durante tutta la comunicazione (anche nei tempi morti), mentre la commutazione di pacchetto la usa solo quando serve; nella commutazione di circuito il consumo dipende dalla distanza degli interlocutori e dal tempo di collegamento, mentre nella commutazione di pacchetto dal traffico effettivo (numero di byte o pacchetti trasportati).

Per stabilire il percorso, la connessione viene stabilita nella centrale di commutazione al livello più basso possibile, risalendo la gerarchia solo se necessario.

Ogni centrale ha molte linee in entrata e molte in uscita; bisogna stabilire una connessione tra una delle linee in entrata e una delle linee in uscita; a questo provvedono i commutatori.

Nei commutatori crossbar (o a griglia) ci sono NxN punti di incrocio tra n linee in entrata e N linee in uscita; un interruttore ad ogni punto di incrocio permette di connettere fisicamente una linea di input con una di output; il problema è il gran numero di punti di incrocio, che cresce con il quadrato delle linee.

Per avere meno punti di incrocio si possono usare i commutatori a divisione di spazio che usano dei commutatori intermedi, connessi a tutti i commutatori in entrata e a tutti quelli in uscita; potrebbe però succedere che non si trovi un percorso disponibile anche se la destinazione è libera.

I commutatori più usati per realizzare la commutazione di circuito sulle linee digitali sono quelli a divisione di tempo; questi commutatori non realizzano connessioni fisiche tra le linee ma usano una tabella per stabilire su quale linea di output inviare i dati (letti a gruppi di k bit) che provengono da una certa linea di input.

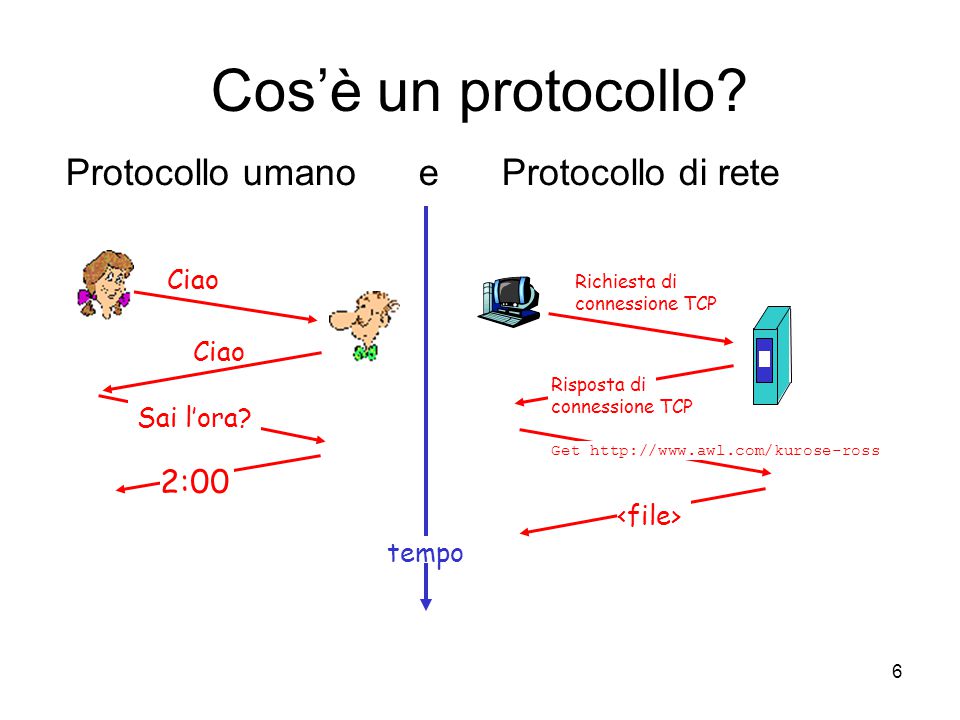

I protocolli di rete: le basi dello scambio di dati elettronico

Forse anche a voi è già capitato di trovarvi di fronte a questo problema: il computer è avviato, il browser aperto, ma al posto dell’homepage compare solo una pagina di errore che informa come non si possa stabilire una connessione ad Internet. Controllando il router e il cavo di rete non si riscontrano impostazioni errate e solo avviando una diagnosi degli errori si scopre quale sia il problema: sul computer manca almeno un protocollo di rete. In alcuni casi basta utilizzare la risoluzione dei problemi di rete automatica e riavviando il sistema l’errore è risolto.

Spesso, però, il protocollo continua a mancare o il messaggio di errore si ripresenta successivamente. Le possibili cause di questo errore possono essere driver datati, ma anche complicazioni con l’antivirus o il firewall utilizzati. Ma perché i protocolli di rete ricoprono un ruolo così decisivo nello stabilire una connessione ad Internet? Lo si comprende concentrandosi meglio sui diversi tipi di protocolli di rete e le loro funzioni.

Che cos’è un protocollo di rete?

Per collegare il computer in una rete di computer sembrerebbe che basti connetterli tra di loro tramite un cavo LAN. Senza un aiuto i sistemi di computer non sono però in grado di scambiarsi i pacchetti e non possono neanche stabilire una connessione dati. Hanno questo compito i protocolli di rete che operano nella rete della corrispettiva famiglia di protocolli sul livello di rete (il livello 3 del modello ISO/OSI). Comprendono accordi per lo scambio di dati e regolano così i prerequisiti per il trasporto collegato, i metodi di indirizzamento, l’instradamento (il percorso del pacchetto) e la verifica degli errori.

Affinché due computer possano comunicare tra di loro, hanno bisogno degli stessi protocolli di rete. Si accordano così sulle condizioni per la successiva trasmissione che sono premesse al relativo pacchetto come header o inserite come trailer, ovvero:

- Le dimensioni del/dei pacchetto/i

- Il tipo di pacchetto

- Il mittente e il destinatario

- Gli altri protocolli coinvolti

Perché ci sono diversi protocolli di rete?

Non tutte le connessioni dati tra sistemi di computer avvengono secondo lo stesso schema. Di conseguenza c’è differenza se due computer sono connessi tra di loro in una rete casalinga o fanno parte di un’enorme rete di computer su Internet e inviano i dati a più destinatari. Allo stesso modo nella comunicazione sono molto importanti le gerarchie, perciò esistono anche diversi protocolli di rete per le singole forme di comunicazione. Così si presentano i seguenti possibili scenari di utilizzo e caratteristiche distintive:

- Il numero dei partecipanti alla comunicazione: i protocolli di rete si possono distinguere considerando il numero di computer che possono essere coinvolti nella connessione. Se i dati trasmessi, ad esempio, si indirizzano ad un unico destinatario, si parla di una trasmissione Unicast, mentre due computer si scambiano dati tramite una connessione Multicast; l’invio di pacchetti a tutti i partecipanti della rete prende il nome di Broadcasting, un tipo di connessione famoso nelle trasmissioni radio e televisive.

- Il percorso del flusso di dati: la direzione in cui confluisce il flusso di dati è un’altra proprietà che differenzia i protocolli di rete gli uni dagli altri. Così i protocolli supportano con la trasmissione simplex la comunicazione unilaterale, in cui un computer solo funge da mittente e un altro da destinatario. Nella trasmissione half-duplex gli utenti coinvolti nella comunicazione si scambiano a rotazione i pacchetti, nel funzionamento full-duplex i dati possono venire inviati contemporaneamente e in entrambe le direzioni.

- La gerarchia presente nella comunicazione: forme di connessione precise, come il modello client-server, si basano su strutture gerarchiche ben definite. Nel caso citato diversi client iniziano ad esempio la connessione ad un unico server che elabora così le richieste. Il contrario di questa comunicazione asimmetrica, cioè la comunicazione simmetrica, viene anche denominata come connessione peer-to-peer, che collega quindi un computer ad un altro. In questa struttura tutti i computer hanno gli stessi permessi e possono così sia mettere a disposizione che utilizzare i servizi.

- Sincronizzazione della comunicazione: la trasmissione dei dati può inoltre differenziarsi in tal senso: o i singoli bit scambiati tra mittente e destinatario vengono sincronizzati (comunicazione sincrona) o no (trasmissione dei dati asincrona). Maggiori informazioni vengono ricavate considerando la comunicazione a scambio di messaggi.

- Tipo di connessione: in più si possono dividere i protocolli di rete in protocolli orientati alla connessione e senza connessione. I primi presuppongono che la connessione tra mittente e destinatario debba sussistere per l’intera durata della trasmissione e cercano di consentire che i pacchetti arrivino in una successione precisa e che vengano inviati nuovamente nel caso in cui l’invio non riesca, mentre gli ultimi rinunciano all’attivazione e alla disattivazione della connessione, motivo per cui i pacchetti inviati contengono meno informazioni aggiuntive. Tuttavia, possono arrivare al destinatario in una successione arbitraria e non vengono automaticamente rinviati in caso di una trasmissione errata.

Tralasciando l’aspetto tecnico, la varietà dei protocolli di rete deriva anche dal fatto che molti produttori in passato hanno sviluppato dei loro protocolli specifici o uno stack di protocolli per i loro dispositivi.

Quali protocolli di rete ci sono?

Per il livello di rete c’è perciò, come anche per tutti gli altri livelli, una serie di protocolli standardizzati, ma anche proprietari, che si adattano ai diversi settori di applicazione e sono o erano in parte circoscritti a precisi sistemi operativi e dispositivi. Molti di questi protocolli non sono oggigiorno infatti più utilizzati, cosa che è soprattutto riconducibile alla crescente diffusione della famiglia di protocolli Internet. Questo stack con oltre 500 protocolli comprende anche il più importante e il più conosciuto protocollo di rete IP (Internet Protocol), che sta alla base di Internet.

Il protocollo Internet ha il compito di trasportare i pacchetti da un mittente tramite più reti ad un destinatario e per questo sono state stabilite le linee guida per l’indirizzamento e l’instradamento, quindi il percorso dei pacchetti. L’IP non è solo utilizzato per le WAN (Wide Area Network), le uniche reti mondiali che collegano Internet ai vari computer, ma rappresenta anche il protocollo di rete standard per le reti locali. Viene supportato da tutti i produttori e i sistemi operativi, ma prevede anche le competenze necessarie in ambito della configurazione, oltre che l’hardware giusto (router).

La seguente tabella mostra un quadro generale dei protocolli di rete più importanti nel tempo:

| Protocollo di rete | Licenza | Piattaforme | Descrizione | Funzioni | Punti deboli |

|---|---|---|---|---|---|

| IP (Internet Protocol) | Libera (RFC 791 / 2460) | Multipiattaforma | Senza connessione; lunghezza di indirizzo: 128 bit (IPv6) / 32 bit (IPv4) | Instradamento, indirizzamento | Stack di protocolli molto complesso; funzioni di sicurezza non implementate sin dall’inizio (IPv4) |

| ARP (Address Resolution Protocol) | Libera (RFC 826) | Multipiattaforma | Componente di unione tra il livello 2 e 3 con propria funzione di caching | Adress Mapping (assegnazione di indirizzi MAC e IP) per IPv4 | Nessuna verifica possibile dell’assegnazione corretta e quindi vi è collegato il rischio di ARP spoofing |

| NDP (Neighbor Discovery Protocol) | Libera (RFC 4861) | Multipiattaforma | Componente di unione tra il livello 2 e 3 con propria funzione di caching | Adress Mapping per IPv6; individuazione di indirizzi IP doppi | Protezione contro lo spoofing non integrata di serie (richiede l’estensione SEND) |

| ICMP (Internet Control Message Protocol) | Libera (RFC 792) | Multipiattaforma | Componente indipendente di IPv4 | Scambio di informazioni e messaggi di errore | Può essere sfruttato su un dispositivo per attacchi DoS e DDoS |

| SNA (Systems Network Architecture) | Proprietaria (IBM) | Dispositivi IBM | Precedente architettura di rete gerarchica con diversi protocolli | Collega i computer e le sue risorse nelle reti SNA | Connessione a reti SNA estranee prima molto complicata; costi elevati in proporzione |

| NBF (NetBIOS Frames Protocol) | Proprietaria (Microsoft) | Windows (fino alla versione 2000) | Protocollo precedente per sistemi Windows | Comunicazione con livello di presentazione (NetBIOS) e il livello di collegamento (LLC) | Non supporta il routing; adatto solo a piccole reti fino ad un massimo di 20 computer |

| IPX (Internetwork Packet Exchange) | Proprietaria (Novell) | NetWare (sistema operativo di rete non più supportato), Linux, Windows | Protocollo senza connessione, che assomiglia funzionalmente all‘IP; lunghezza di indirizzo: 80 bit (48 bit indirizzo host, 32 bit numero di rete) | Instradamento, indirizzamento | Non adatto a reti più grandi WAN |

| DDP (Datagram Delivery Protocol) | proprietaria (Apple) | Dispositivi AppleTalk supportati (fino a Mac OS X 10.6) | Componente dello stack di protocolli non più supportati di AppleTalk; senza connessione; lunghezza dell’indirizzo: header massimo 13 byte e 587 byte di dati utente | Instradamento, indirizzamento | Rischio di AppleTalk spoofing; trasmissione dei dati più debole per via delle dimensioni inferiori dei pacchetti |

| OSPF (Open Shortest Path First) | Libera (RFC 2328) | Multipiattaforma | Protocollo di rete che si basa sull’algoritmo Dijkstra e particolarmente adatto alle reti aziendali | Ottimizza l’instradamento per i costi di trasmissione; bilanciamento del carico dinamico | Elevate capacità richieste al processore e necessità di un notevole spazio di archiviazione; configurazione e gestione complessa |

I protocolli di trasferimento sono responsabili del trasporto dei pacchetti

Dopo aver stabilito i protocolli del livello di collegamento come base per la comunicazione, c’è bisogno di altri protocolli, di modo che i pacchetti arrivino alle applicazioni corrispondenti. Nell’ambito del modello ISO/OSI l’inoltro avviene sul livello di trasporto (livello 4). Anche qui ogni stack possiede il suo protocollo. Per la famiglia di protocolli Internet si individuano in particolare:

- TCP (Transmission Control Protocol)

- e UDP (User Datagram Protocol).

Il protocollo TCP, nominato per primo, a partire dal grande successo di Internet si è trasformato come IP in uno standard per le connessioni di rete. Nella maggior parte dei casi si basa sull’IP, perciò si parla anche spesso di reti TCP/IP. Come protocollo orientato alla connessione il TCP prevede una connessione esistente tra i partecipanti della comunicazione per il trasporto dei pacchetti, inoltre garantisce il trasporto stabile dei dati, così che tutti i pacchetti arrivino ai destinatari per intero e nella giusta sequenza. Per realizzarlo, il protocollo aggiunge ai pacchetti informazioni aggiuntive, come un numero di sequenza e una checksum.

Invece, il protocollo UDP fa parte della famiglia dei protocolli Internet per la trasmissione veloce e di pacchetti più piccoli senza connessione. Le connessioni UDP non offrono perciò alcuna sicurezza che un pacchetto arrivi al destinatario, ma in compenso, grazie alla gestione dei dati bassa (informazioni aggiuntive nell’header), risultano molto più veloci per il trasferimento dei dati, dove i più piccoli errori di trasmissione non presentano alcuna difficoltà. Per questo motivo il protocollo UDP (User Datagram Protocol) viene utilizzato per gli streaming audio e video, per le richieste DNS e le connessioni VPN (Virtual Private Network), ma non solo.

Come la famiglia di protocolli Internet, anche altri stack di protocolli dispongono di protocolli di trasmissione specifici, che si basano sui protocolli di rete e sono molto simili a quello TCP. Le reti Novell utilizzano per il traffico dati nel livello di trasporto il protocollo SPX (Sequenced Packet Exchange), mentre nello stack di AppleTalk il trasporto dei pacchetti avviene grazie all’ATP (AppleTalk Transaction Protocol).

Grazie mille, molto interessante e utile